1. Definicje i skrót

- CSMI WUM/ ADO (Administrator Danych Osobowych) – CSMI WUM Sp. z o.o.,

- Rozporządzenie ‑ Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r.

- IOD (Inspektor Ochrony Danych) – Inspektor Ochrony danych lub osoba upoważniona przez ADO do sprawowania nadzoru i kontroli funkcjonowania zasad bezpieczeństwa procesów przetwarzania danych osobowych,

- ASI (Administrator Systemów Informatycznych) – osoba administrująca danym systemem informatycznym, w którym przetwarzane są dane osobowe,

- upoważnienie do przetwarzania danych osobowych – dokument potwierdzający upoważnienie nadane przez Administratora Danych (lub przez IOD) do przetwarzania danych osobowych tylko i wyłącznie w celach związanych z wykonywaniem obowiązków służbowych,

- RN (Rejestr Naruszeń) – rejestr wszystkich zdarzeń naruszających przyjęte zasady bezpiecznego przetwarzania danych osobowych, z informacją o ustalonych przyczynach naruszeń oraz o przyjętym planie naprawczym, by zapobiec ponownym naruszeniom,

- DIPA (Data protection impact assessment) – Ocena Skutków dla Ochrony Danych

- dane osobowe – informacje o zidentyfikowanej lub możliwej do zidentyfikowania osobie fizycznej („osobie, której dane dotyczą”); możliwa do zidentyfikowania osoba fizyczna to osoba, którą można bezpośrednio lub pośrednio zidentyfikować, w szczególności na podstawie identyfikatora takiego jak imię i nazwisko, numer identyfikacyjny, dane o lokalizacji, identyfikator internetowy lub jeden bądź kilka szczególnych czynników określających fizyczną, fizjologiczną, genetyczną, psychiczną, ekonomiczną, kulturową lub społeczną tożsamość osoby fizycznej,

- przetwarzanie – operacja lub zestaw operacji wykonywanych na danych osobowych lub zestawach danych osobowych w sposób zautomatyzowany lub niezautomatyzowany, taką jak zbieranie, utrwalanie, organizowanie, porządkowanie, przechowywanie, adaptowanie lub modyfikowanie, pobieranie, przeglądanie, wykorzystywanie, ujawnianie poprzez przesłanie, rozpowszechnianie lub innego rodzaju udostępnianie, dopasowywanie lub łączenie, ograniczanie, usuwanie lub niszczenie,

- ograniczenie przetwarzania – oznaczenie przechowywanych danych osobowych w celu ograniczenia ich przyszłego przetwarzania,

- profilowanie – dowolna forma zautomatyzowanego przetwarzania danych osobowych, które polega na wykorzystaniu danych osobowych do oceny niektórych czynników osobowych osoby fizycznej, w szczególności do analizy lub prognozy aspektów dotyczących efektów pracy tej osoby fizycznej, jej sytuacji ekonomicznej, zdrowia, osobistych preferencji, zainteresowań, wiarygodności, zachowania, lokalizacji lub przemieszczania się,

- pseudonimizacja – przetworzenie danych osobowych w taki sposób, by nie można ich było już przypisać konkretnej osobie, której dane dotyczą, bez użycia dodatkowych informacji, pod warunkiem że takie dodatkowe informacje są przechowywane osobno i są objęte środkami technicznymi i organizacyjnymi uniemożliwiającymi ich przypisanie zidentyfikowanej lub możliwej do zidentyfikowania osobie fizycznej,

- zbiór danych – uporządkowany zestaw danych osobowych dostępnych według określonych kryteriów, niezależnie od tego, czy zestaw ten jest scentralizowany, zdecentralizowany czy rozproszony funkcjonalnie lub geograficznie;

- odbiorca – osoba fizyczna lub prawna, organ publiczny, jednostka lub inny podmiot, któremu ujawnia się dane osobowe, niezależnie od tego, czy jest stroną trzecią. Organy publiczne, które mogą otrzymywać dane osobowe w ramach konkretnego postępowania zgodnie z prawem Unii lub prawem państwa członkowskiego, nie są jednak uznawane za odbiorców; przetwarzanie tych danych przez te organy publiczne musi być zgodne z przepisami o ochronie danych mającymi zastosowanie stosownie do celów przetwarzania

- strona trzecia – osoba fizyczna lub prawna, organ publiczny, jednostkę lub podmiot inny niż osoba, której dane dotyczą, administrator, podmiot przetwarzający czy osoby, które – z upoważnienia administratora lub podmiotu przetwarzającego – mogą przetwarzać dane osobowe,

- zgoda osoby, której dane dotyczą – dobrowolne, konkretne, świadome i jednoznaczne okazanie woli, którym osoba, której dane dotyczą, w formie oświadczenia lub wyraźnego działania potwierdzającego, przyzwala na przetwarzanie dotyczących jej danych osobowych,

- naruszenie ochrony danych osobowych – naruszenie bezpieczeństwa prowadzące do przypadkowego lub niezgodnego z prawem zniszczenia, utracenia, zmodyfikowania, nieuprawnionego ujawnienia lub nieuprawnionego dostępu do danych osobowych przesyłanych, przechowywanych lub w inny sposób przetwarzanych,

2. Cel

Celem wdrożenia Polityk ochrony Danych Osobowych w CSMI WUM jest zapewnienie zgodności przetwarzania danych z Rozporządzeniem Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. – RODO.

Podstawową zasadą opracowania dokumentu „Polityki Ochrony Danych” jest dokonanie podsumowania zasad panujących w CSMI WUM dotyczących procesów przetwarzania, które to procesy zostały już opisane w opracowanych dokumentach takich jak Szacowanie Ryzyka, Rejestr Czynności. Niniejszy dokument ma za zadanie „wyciągnąć wnioski”, „zebrać w jednym miejscu” wszystkie ustalenia, założenia, rozwiązania, wszystkie procedury, instrukcje, i polityki wdrożone w CSMI WUM, aby zobrazować przestrzeganie zapisów Rozporządzenia Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r.

3. Podstawa Prawna

Art. 24 ust. 2 rozporządzenia 216/679 – „Jeżeli jest to proporcjonalne w stosunku do czynności przetwarzania, środki, o których mowa w ust. 1, obejmują wdrożenie przez administratora odpowiednich polityk ochrony danych.”

4. Zakres

Ze względu na fakt, iż brakuje w przepisach zakresu jaki powinny obejmować polityki, podstawą do ustalenia zakresu jest analiza charakteru, zakresu i celu przetwarzania poprzez:

- Analizę ryzyka,

- Rejestr czynności.

5. Podział zadań i obowiązków z zakresu ochrony danych

W CSMI WUM podział zadań i obowiązków z zakresu ochrony danych kształtuje się w następujący sposób, według następującej hierarchii:

5.1. ADO (Administrator Danych osobowych)

- decyduje o celach i środkach przeznaczanych na ochronę procesów przetwarzania danych osobowych,

- zatwierdza procedury i instrukcje,

- wprowadza do stosowania Rozporządzenie dotyczące ochrony danych oraz zatwierdzone procedury i instrukcje,

- jest współautorem Analizy Ryzyka,

- decyduje o nakładach na bezpieczeństwo systemów i danych,

- jest stroną umów powierzenia,

- nadzoruje działania ASI w zakresie realizowanych obowiązków dotyczących ochrony danych osobowych,

- przydziela zadania w zakresie ochrony danych osobowych,

- wyznacza osoby upoważnione do wydawania w jego imieniu upoważnień do przetwarzania danych osobowych,

- bierze udział w opracowywaniu oraz opiniuje procedury i instrukcje,

- czuwa nad prawidłowym wykonywaniem obowiązków związanych z przestrzeganiem procedur i instrukcji przez podwładnych.

5.2. Osoba odpowiedzialna za kwestie związane z ochroną danych w CSMI WUM

- opiniuje Analizę Ryzyka ,

- informuje podmiot przetwarzający oraz pracowników, którzy przetwarzają dane osobowe, o obowiązkach spoczywających na nich,

- monitoruje przestrzeganie rozporządzenia, innych przepisów Unii lub państw członkowskich o ochronie danych, oraz polityk administratora w dziedzinie

- ochrony danych osobowych, w tym podział obowiązków, działania zwiększające świadomość, szkolenia personelu uczestniczącego w operacjach przetwarzania oraz powiązane z tym audyty,

- udziela na żądanie zaleceń co do oceny skutków dla ochrony danych oraz monitoruje jej wykonanie zgodnie z art. 35,

- współpracuje z organem nadzorczym,

- pełnieni funkcję punktu kontaktowego dla organu nadzorczego w kwestiach związanych z przetwarzaniem, w tym z uprzednimi konsultacjami, o których mowa w art. 36, oraz w stosownych przypadkach prowadzi konsultacje we wszelkich innych sprawach,

- pełni funkcję punktu kontaktowego dla osób których dane dotyczą,

- odpowiada na żądania osób, których dane dotyczą w kwestii żądań i praw o których mówi Rozporządzenie,

- przeprowadza szkolenia personelu z zakresu ochrony danych osobowych,

- prowadzi rejestr naruszeń,

- prowadzi rejestr incydentów,

- aktualizuje dokumentację,

- prowadzi okresowe kontrole zgodności przetwarzania danych,

- nadzoruje działania ASI w zakresie realizowanych obowiązków dotyczących ochrony danych osobowych,

5.3. Karda kierownicza:

- zapoznaje się i przestrzega zaleceń zawartych w procedurach i instrukcjach wdrożonych do stosowania, opisanych w politykach ochrony danych,

- pomaga ADO w zakresie wdrażania i monitorowania przestrzegania zatwierdzonych instrukcji i procedur,

- pomaga IOD w zakresie ochrony procesów przetwarzania,

- czuwa nad prawidłowym wykonywaniem obowiązków związanych z przestrzeganiem procedur i instrukcji przez podwładnych,

- zgłasza IOD/ADO wszelkie nieprawidłowości które mogą naruszyć bezpieczeństwo przetwarzania,

- współpracuje z IOD w zakresie bezpieczeństwa przetwarzania danych osobowych,

5.4. ASI – Administrator Systemów Informatycznych

- bierze udział w tworzeniu oraz zapoznaje się i przestrzega wdrożonych do stosowania zaleceń, procedur, instrukcji dotyczących funkcjonowania systemu informatycznego,

- wnioskuje o przyznanie środków na zakup sprzętu oraz na inne wydatki w obszarze IT,

- odpowiada za bezpieczeństwo przetwarzanych danych w środowisku informatycznym,

- nadaje i odbiera uprawnienia na podstawie wytycznych otrzymanych od kadry kierowniczej,

- prowadzi ewidencję osób przetwarzających dane w systemie informatycznym, z uwzględnieniem loginu, zakresu uprawnień, data nadania/odebrania dostępu do systemu,

- współpracuje z Inspektorem Ochrony Danych w zakresie bezpieczeństwa przetwarzania danych osobowych,

- zgłasza do IOD/ADO zdarzenia, które mogą mieć wpływ na bezpieczeństwo danych,

- na żądane przełożonych lub IOD udostępnia rejestr nieprawidłowości.

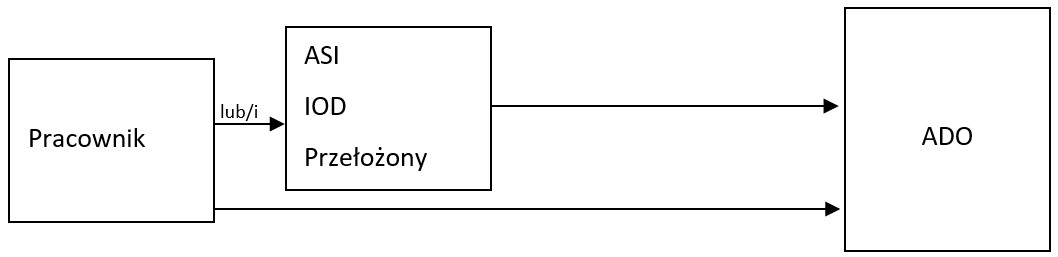

5.5. Pracownicy i współpracownicy:

- zapoznają się z dokumentacją dotyczącą ochrony procesów przetwarzania, które ich dotyczą, z procedurami, instrukcjami i zaleceniami dotyczącymi funkcjonowania systemu informatycznego,

- przestrzegają zapisów z wdrożonych regulaminów i instrukcji,

- dbają o należyte bezpieczeństwo przetwarzanych danych,

- zgłaszają przełożonym, ASI lub/i IOD wszystkie informacje dotyczące nieprawidłowego lub nietypowego działania systemu informatycznego, oraz innych wszystkie sytuacje które mogą mieć wpływ na bezpieczeństwo przetwarzania danych osobowych, przetwarzanych zarówno w systemie informatycznym jak i poza nim.

Ścieżka komunikacji

6. Zasady dopuszczania do przetwarzania danych osobowych

Prezes po podjęciu decyzji o zatrudnieniu zleca Asystentce Prezesa lub innej upoważnionej osobie przygotowanie kompletu dokumentów związanych z przetwarzaniem danych osobowych, Asystentka przekazuje informacje do biura rachunkowego z którym współpracuje CSMI WUM.

Każdy użytkownik, który bierze udział w procesie/ach przetwarzana danych osobowych przed dopuszczeniem do przetwarzania musi:

- zapoznać się z zarządzeniem Administratora (ADO) i wprowadzonymi przez zarządzenie do stosowania dokumentami (procedurami, instrukcjami, zaleceniami),

- użytkownik przed nadaniem upoważnienia przechodzi szkolenie z zasad ochrony procesów przetwarzania, szkolenie wykonywane jest przez IOD, lub inną uprawnioną osobę,

- po przeprowadzonym szkoleniu Asystentka wydaje użytkownikowi pisemne upoważnienie do przetwarzania danych osobowych, do podpisania klauzule o zachowaniu w poufności tych procesów oraz o zapoznaniu się z przepisami i dokumentami,

- następnie Asystentka zgłasza (ustnie lub poprzez zaszyfrowaną pocztę e-mail) do ASI potrzebę założenia konta dla użytkownika w systemie informatycznym, przygotowanie sprzętu oraz nadanie użytkownikowi odpowiednich uprawnień.

Szczegółowy opis zasad dopuszczania do przetwarzania danych osobowych jak również

- procedura nadawania uprawnień w systemie informatycznym,

- zasady haseł,

zostały zawarte w dokumencie „Instrukcja zarządzania systemem informatycznym”.

Wzór upoważnienia do przetwarzania danych osobowy stanowi dokument „Upoważnienie do przetwarzania danych osobowych ”.

7. Procedura prowadzenia analizy ryzyka i sposób jej dokumentowania

Abu wypełnić podstawowy obowiązek jaki spoczywa na Administratorze Danych, wynikający z Rozporządzenia Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r., zgodnie z art. 35 Rozporządzenia, Zarząd CSMI WUM oszacował ryzyko dla procesów przetwarzania danych osobowych.

7.1. Procedura prowadzenia analizy ryzyka:

- ADO wyznacza osoby odpowiedzialne z przeprowadzenie Analizy, sam również bierze czynny udział podczas jej opracowywania, w proces tworzenia Analizy jest również zaangażowany IOD,

- IOD opiniuje przeprowadzoną analizę i zgłasza uwagi,

- konsultacje IOD z ADO oraz osobami tworzącymi analizę dotyczące zgłoszonych uwag,

- dostosowanie analizy z uwzględnieniem uwag IOD.

7.2. Sposób dokumentowania analizy ryzyka

Elementami składowymi Analizy Ryzyka są:

7.2.1. Kontekst przetwarzania:

- określenie informacji i uwarunkowań związanych z działaniem organizacji,

- charakter przetwarzanych danych osobowych,

- szczegółowy opis przetwarzanych danych i ich klasyfikacja z uwzględnieniem potencjalnego ryzyka oraz sposobu jego ograniczenia.

7.2.2. Analiza i ocena aktywów.

7.2.3. Opis zagrożeń dla aktywów.

7.2.4. Szczegółowy opis stosowanych zabezpieczeń i innych ograniczeń.

7.2.5. Określenie podatności aktywów.

7.2.6. Określenie skutków naruszenia, w tym praw i wolności osób fizycznych.

7.2.7. Ocena prawdopodobieństwa wystąpienia zagrożenia.

7.2.8. Szacowanie ryzyka dla poszczególnych zagrożeń w oparciu o macierz ryzyka.

7.2.9. Określenie listy zidentyfikowanych ryzyk.

7.2.10. Wnioski.

8. Rejestr czynności przetwarzania

ADO w myśl artykułu 30 Rozporządzenia wprowadził w CSMI WUM rejestr czynności przetwarzania, który z polecenia ADO prowadzi IOD. W rejestrze zostały przeanalizowane czynności przetwarzania z uwzględnieniem poszczególnych procesów przetwarzania, z podziałem na:

- cel przetwarzania,

- opis kategorii osób których dane dotyczą,

- opis kategorii danych,

- termin usunięcia danych,

- zastosowane zabezpieczenia,

- odbiorców danych.

9. Polityka zarządzania naruszeniami

W CSMI WUM ADO wprowadził do stosowania dokument „Polityka bezpieczeństwa informacji”. Nieodzownym elementem wprowadzonej polityki, wynikającym również z Rozporządzenia jest prowadzony przez IOD rejestr naruszeń, jego kształt i zakres określa dokument „Rejestr naruszeń”.

W myśl art. 33 Rozporządzenia „W przypadku naruszenia ochrony danych osobowych, administrator bez zbędnej zwłoki – w miarę możliwości, nie później niż w terminie 72 godzin po stwierdzeniu naruszenia – zgłasza je organowi nadzorczemu właściwemu zgodnie z art. 55, chyba że jest mało prawdopodobne, by naruszenie to skutkowało ryzykiem naruszenia praw lub wolności osób fizycznych. Do zgłoszenia przekazanego organowi nadzorczemu po upływie 72 godzin dołącza się wyjaśnienie przyczyn opóźnienia.”

Kwestie zgłaszania naruszeń zastały ustalone z podmiotami przetwarzającymi w stosownych umowach powierzenia.

10. Wytyczne do prowadzenia DIPA

W myśl art. 35 Rozporządzenia „Jeżeli dany rodzaj przetwarzania – w szczególności z użyciem nowych technologii – ze względu na swój charakter, zakres, kontekst i cele z dużym prawdopodobieństwem może powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych, administrator przed rozpoczęciem przetwarzania dokonuje oceny skutków planowanych operacji przetwarzania dla ochrony danych osobowych. Dla podobnych operacji przetwarzania danych wiążących się z podobnym wysokim ryzykiem można przeprowadzić pojedynczą ocenę”.

W CSMI WUM DIPA ze względu na zakres oraz skalę przetwarzania danych DPIA nie została opracowana:

11. Ustalenie zasad prowadzenia szkoleń

11.1. Formy szkolenia

- przeprowadzanie szkoleń przez IOD lub inne upoważnione osoby,

- przeprowadzanie szkoleń przez firmy zewnętrzne,

- samokształcenie na podstawie udostępnionych materiałów.

11.2. Cel prowadzenia szkoleń personelu:

- zapoznanie pracowników z obowiązującymi przepisami dotyczącymi ochrony danych osobowych,

- zapoznanie z obowiązującymi wewnątrz organizacji przepisami, procedurami, instrukcjami,

- uświadomienie skali zagrożeń,

- podniesienie kompetencji pracowników.

11.3. Etapy szkolenia personelu

- przed wydaniem upoważnienia do przetwarzania danych (dopuszczeniem do przetwarzania),

- okresowe szkolenia przeprowadzane przez IOD,

- samokształcenie przez podsyłanie przez IOD materiałów do zapoznania się przez personel,

- „doszkalanie”, krótkie szkolenia w przypadku stwierdzenia niewłaściwego postepowania lub niestosowania się do obowiązujących przepisów.

12. Komunikacja z podmiotem danych

W CSMI WUM komunikacja z podmiotem danych opiera się na:

- uzyskaniu zgody (tam, gdzie jest to wymagane) na przetwarzanie danych osobowych,

- realizowaniu obowiązku informacyjnego względem podmiotów danych,

- realizowaniu praw podmiotu danych (uzyskania kopii, przenoszenia, poprawiania, sprzeciwu, sprostowania, prawa do bycia zapomnianym, prawa do przenoszenia, ograniczenia przetwarzania)

Sposób realizacji praw podmiotu danych został szczegółowo opisany w procedurze realizacji praw podmiotów danych.

13. Zasady powierzenia – procedura powierzenia

Podczas ustalania warunków umowy o współpracy lub innej formy umowy partnerskiej z firmą zewnętrzną ADO włącza w ten proces IOD, który już na tym etapie wspólnie z ADO ustala warunki powierzenia danych. Dopuszczalną formą umowy powierzenie są:

- zapisy dotyczące powierzenia danych osobowych w umowie o współpracy lub innej umowie,

- odrębna umowa powierzenia odwołująca się do umowy o współpracy lub innej umowy.

Umowa powierzenia (w przypadku odrębnego dokumentu) powinna zostać podpisana podczas podpisywania umowy o współpracy, nie później niż przed rozpoczęciem powierzenia danych osobowych. Wzór umowy powierzenia stanowi załącznik nr 16 – Z16 Wzór umowy powierzenia danych.

14. Zasady udostępnienia – procedura udostępnienia

W przypadku, gdy administrator przekazuje dane osobowe podmiotowi zewnętrznemu, który po otrzymaniu danych posiada swój cel przetwarzania i sam decyduje o celach i sposobach przetwarzania danych, jak np. w przypadku medycyny pracy, przed udostępnieniem danych podpisywana jest stosowana umowa udostępnienia. Dopuszczalne formy udostępnienia określane są poprzez:

- zapisy dotyczące udostępnienia danych osobowych zawarte w umowie o współpracy lub innej umowie,

- zapisy dotyczące udostępnienia danych zawarte w odrębnej umowie udostępnienia i odwołujące się do umowy o współpracy lub innej umowy.

Umowa udostępnienia (w przypadku odrębnego dokumentu) powinna zostać podpisana podczas podpisywania umowy o współpracy, nie później niż przed rozpoczęciem udostępnienia danych osobowych. Wzór umowy udostępnienia stanowi załącznik nr 17 – Z17 Wzór porozumienia w sprawie przetwarzania danych osobowych.

15. Zasady wynikające z kodeksu dobrych praktyk

Główne zasady wynikające z kodeksu dobrych praktyk w stosunku do procesów przetwarzania danych osobowych, którymi kieruje się CSMI WUM, zgodnie z załącznikiem nr 13 – Z13 Zasady Przetwarzania Danych osobowych – dobre praktyki są:

- ograniczenie ilości zbieranych danych do niezbędnego minimum, które pozwoli na zrealizowanie zamierzonego celu,

- niewykorzystywanie danych osobowych w celach innych niż te do których zostały zebrane i na które osoba zainteresowana wyraziła zgodę,

- informowanie osoby w sposób jasny i zrozumiały o prawach i obowiązkach,

- nieutrudnianie osobie zainteresowanej realizowania jej praw,

- szkolenie personelu w celu ciągłego podnoszenia świadomości o ryzykach związanych z procesami przetwarzania w taki sposób, aby osoba której dane dotyczą miała poczucie, że jej dane są należycie zabezpieczone i chronione.

16. Zasady i gwarancje zautomatyzowanego podejmowania decyzji, w tym profilowanie

CSMI WUM nie stosuje w stosunku osób fizycznych, których dane przetwarza zautomatyzowanego podejmowania decyzji dane również nie podlegają procesowi profilowania.

17. Stosowane zasady przy transferach danych do EOG

CSMI WUM co do zasady przetwarza dane osobowe wyłącznie na terenie EOG, dane nie są transferowane poza EOG. W przypadku konieczności dokonania takiego transferu dane mogą zostać przekazane do Kanad, która w myśl Art. 45 UST. 1 RODO jest uznawana przez Komisję Europejską za państwo bezpieczne.

18. Polityki retencyjne

W związku art. 13 pkt. 1 Rozporządzenia, w którym realizując obowiązek informacyjny ADO jest zobowiązany podać osobie której dane dotyczą okres, przez który dane osobowe będą przechowywane, a gdy nie jest to możliwe, kryteria ustalania tego okresu, w CSMI WUM okresy retencji danych, które opierają się na odrębnych przepisach prawa, (ustawach, rozporządzeniach) regulujących konieczność przechowywania danych osobowych przez określony czas, zostały określone w rejestrze czynności przetwarzania.

19. Środki techniczne i organizacyjne zastosowane adekwatnie do ryzyk

W celu eliminacji ryzyk występujących przy przetwarzaniu danych osobowych CSMI WUM wdrożyło adekwatne do występujących ryzyk środki techniczne i organizacyjne. Zastosowane rozwiązania zostały opisane w dokumencie „Polityka bezpieczeństwa informacji” oraz w rejestrach czynności przetwarzania.

20. Uwzględnianie bezpieczeństwa danych osobowych w fazie projektowa-nia procesów przetwarzania (privacy by design, privacy by default)

Bezpieczeństwo danych osobowych w fazie projektowania procesów przetwarzania zostało uwzględnione przez CSMI WUM w ramach przyjętej metodyki zarządzania ryzykiem związanym z przetwarzaniem danych osobowych. Każda decyzja o rozpoczęciu nowego procesu przetwarzania danych osobowych oraz doborze odpowiednich środków technicznych i organizacyjnych w celu skutecznej realizacji zasad bezpieczeństwa danych osobowych, poprzedzona jest procesem zarządzania ryzykiem związanym z przetwarzaniem danych osobowych, w ramach którego uwzględnia się:

- aktualny stan wiedzy technicznej,

- koszty wdrożenia,

- charakter, zakres, kontekst i cele przetwarzania danych osobowych,

- ryzyko naruszenia praw lub wolności osób fizycznych o różnym prawdopodobieństwie wystąpienia oraz wadze zagrożenia.

Zasada domyślnej ochrony danych osobowych jest realizowana poprzez wdrażanie odpowiednich środków technicznych i organizacyjnych w taki sposób, aby domyślnie przetwarzane były wyłącznie te dane osobowe, które są niezbędne dla osiągnięcia każdego konkretnego celu przetwarzania, w tym celu stosuje się następujące zasady:

- minimalizację ilości danych,

- minimalizację zakresu danych,

- minimalizację okresu przechowywania danych,

- minimalizację dostępu do danych,

- ograniczenie dostępu do danych.

Sposób realizacji zasady minimalizacji danych osobowych:

- kontrola dostępu do danych osobowych, dająca możliwość weryfikacji, kto oraz kiedy miał dostęp do danych osobowych, w ramach procedury nadawania upoważnień do przetwarzania danych osobowych oraz możliwości technicznych systemów informatycznych, wykorzystywanych do przetwarzania danych osobowych,

- pseudonimizacja oraz szyfrowanie danych osobowych w ramach stosowanych zabezpieczeń teleinformatycznych oraz procedur przedstawionych w dokumencie Załącznik nr 6 – Z6 Instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych osobowych,

- ograniczenie zakresu przetwarzanych danych osobowych – przetwarzane są tylko te dane osobowe, które są niezbędne do osiągnięcia konkretnego celu w którym zostały zebrane i przetwarzane,

- ograniczenie okresu przechowywania danych osobowych – dane osobowe są przechowywane tylko i wyłącznie do momentu osiągnięcia konkretnego celu w którym zostały zebrane i przetwarzane, a następnie w sposób trwały usuwane.

21. Wnioski

Dokument „Polityki Ochrony Danych” został opracowany jako uzupełnienie, dopełnienie dokumentacji ochrony danych osobowych, wymaganej przez Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. Stanowi on integralną część dokumentacji, w połączeniu z:

- Szacowaniem Ryzyka,

- Rejestrem czynności przetwarzania,

- Procedurami, instrukcjami wewnętrznymi.

Nieodzownymi elementami składowymi polityk ochrony danych są następujące załączniki:

- Załącznik nr 1 – Z1 Instrukcja – postępowanie w sytuacji naruszenia ochrony danych osobowych,

- Załącznik nr 2 – Z2 Procedura realizacji praw podmiotów danych, wraz z rejestrem praw podmiotów danych,

- Załącznik nr 2a – Z2a – Rejestr Praw Podmiotów Danych,

- Załącznik nr 3 – Z3 Regulamin korzystania z komputerów służbowych,

- Załącznik nr 4 – Z4 Regulamin służbowej poczty email,

- Załącznik nr 5 – Z5 Oświadczenie o przestrzeganiu polityki bezpieczeństwa,

- Załącznik nr 6 – Z6 Instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych osobowych,

- Załącznik nr 7 – Z7 Polityka bezpieczeństwa informacji,

- Załącznik nr 8 – Z8 Wzór ewidencji osób pracujących przy przetwarzaniu danych osobowych,

- Załącznik nr 9 – Z9 Wzór wykazu podmiotów, którym zostały powierzone dane osobowe,

- Załącznik nr 10 – Z10 Ewidencja podmiotów którym udostępniono dane,

- Załącznik nr 11 – Z11 Wzór rejestru incydentów,

- Załącznik nr 12 – Z12 Wzór rejestru naruszeń,

- Załącznik nr 13 – Z13 Zasady Przetwarzania Danych osobowych – dobre praktyki,

- Załącznik nr 14 – Z14 Wzór rejestru szkoleń,

- Załącznik nr 15 – Z15 Ankieta zgodności z RODO dla Podmiotu Przetwarzającego,

- Załącznik nr 16 – Z16 Wzór umowy powierzenia danych,

- Załącznik nr 17 – Z17 Wzór porozumienia w sprawie przetwarzania danych osobowych,

- Załącznik nr 18 – Z18 Raport naruszenia ochrony danych osobowych dla podmiotu przetwarzającego,

- Załącznik nr 19 – Z19 Wzór upoważnienia do przetwarzania danych osobowych,

- Załącznik nr 20 – Z20 Oświadczenie o zachowaniu poufności i zapoznaniu się z przepisami,

- Załącznik nr 21 – Z21 Upoważnienie do dostępu do kluczy,

- Załącznik nr 22 – Z22 Test równowagi – roszczenia,

- Załącznik nr 23 – Z23 Test równowagi – zapewnienie najwyższej jakości obsługi,

- Załącznik nr 24 – Z24 Zgoda na publikację wizerunku,

- Załącznik nr 25 – Z25 Zgody na marketing,

- Załącznik nr 26 – Z26 Klauzule informacyjne,

- Załącznik nr 27 – Z27 Wykaz osób upoważnionych do dostępu do archiwum

- Załącznik nr 28 – Z28 Wykaz rejestru osób wchodzących do archiwum,

- Załącznik nr 29 – Z29 Oświadczenie w związku z brakiem powołania IOD,

- Załącznik nr 30 – Z30 Regulamin pracy zdalnej,

- Załącznik nr 31 – Z31 Zarządzenie Zarządu,

- Załącznik nr 32 – Z32 Zgoda na przetwarzanie danych dla modeli,

- Załącznik nr 33 – Z33 Umowa użyczenia sprzętu.